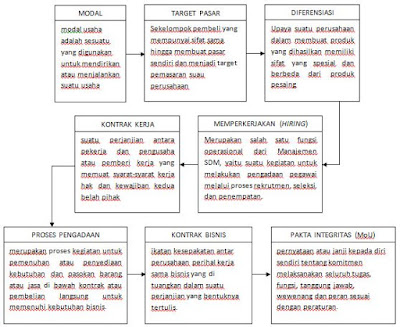

1. Toyashop merupakan sebuah online shop yang berdiri

sejak 2013, modal utama dari toyashop merupakan kegigihan pemiliknya dan juga

pelayanan terbaik terhadap pelanggan merupakan modal berikutnya yang dimiliki

oleh toyashop. Target pasar dari toyashop sendiri merupakan para peminat

barang-barang unik, dikarenakan produk yang dijual oleh toyashop merupakan

barang-barang yang unik dan lucu. Perbedaan toyashop dengan online shop yang

terbiasa menjual produk yang monoton seperti baju, sepatu dan makanan, toyashop

menjual produk berupa alat tulis yang lucu dan menarik, sehingga cakupan

pasarnya bisa lebih luas mulai dari anak kecil hingga orang dewasa yang

membutuhkan bukan sekedar alat tulis tetapi juga sesuatu yang menarik. Pada

proses hiring toyashop sendiri membuka peluang bekerja sama untuk mereka yang

ingin menjadi reseller, dan diharapkan hal tersebut dapat menjadi rantai usaha

yang tidak akan berhenti pada satu titik saja namun dapat berkembang terus.

Proses pengadaan barang yang dijual terus dilakukan demi memberikan produk

terbaru terhadap para pembeli di toyashop. Kontrak kerja yang dilaksanakan

hanya berasaskan saling membutuhkan antara pemilik dan reseller sehingga saat

reseller sudah tidak ingin menjadi reseller dari toyashop maka dia berhak

memutuskan kontrak sesuai keinginannya. Komitmen dari toyashop yaitu memberikan

pelayanan yang baik sehingga dapat menjadi penjual yang dipercaya oleh semua

pelanggan.

2. Teknologi informasi (IT) merupakan bagian yang

sangat penting bagi kehidupan manusia, dikarenakan IT pada saat ini sudah

sangat membantu berbagai pekerjaan manusia baik secara langsung maupun tidak

langsung, adapun contoh beberapa profesi di bidang IT adalahProgrammer,

Network Engineer, Software Engineer, Database Administrator, System Analyst,

Web Administrator, Web Developer, dan Web Designer. Adapun profesi yang

saya minati diantaranya adalah Database Administrator (DBA). DBA merupakan

seseorang yang bertanggung jawab terhadap database sebuah perusahaan, DBA yang

memberikan akses kepada seseorang yang diperbolehkan mengakses database, dan

DBA yang mengolah data tersebut.

Terdapat klasifikasi standar profesi dibidang

Teknologi Informasi, diantaranya standarisasi profesi menurut

1. SRIG-PS (Special Regional Interest Group on

Professional Standarisation) yang mencoba merumuskan standarisasi pekerjaan

dalam dunia teknologi informasi. Model SEARCC untuk pembagian job dalam

lingkungan TI merupakan model 2 dimensi yang mempertimbangkan jenis pekerjaan

dan tingkat keahlian ataupun tingkat pengetahuan yang dibutuhkan. Beberapa

kriteria menjadi pertimbangan dalam mengembangkan klasifikasi job ini, yaitu:

- Cross Country, cross-enterprise applicability

Ini berarti bahwa pekerjaan yang diidentifikasi

tersebut harus relevan dengan kondisi region dan setiap negara pada region

tersebut, serta memiliki kesamaan pemahaman atas setiap fungsi pekerjaan.

- Function Oriented

Klasifikasi pekerjaan berorientasi pada fungsi, yang

berarti bahwa gelar atau titel yang diberikan dapat saja berbeda, tapi yang

penting fungsi yang diberikan pada pekerjaan tersebut sama. Gelar atau titel

dapat berbeda pada negara yang berbeda.

2. Association for Computing Machinery (ACM) atau

Asosiasi untuk Permesinan Komputer adalah sebuah serikat ilmiah dan pendidikan

komputer pertama didunia yang didirikan pada tahun 1947 SIG dan ACM,

mensponsori konferensi yang bertujuan untuk memperkenalkan inovasi baru dalam

bidang tertentu.

3. Institute Electrical and Electronics Engineers

(IEEE) adalah sebuah organisasi profesi nirlaba yang terdiri dari banyak

ahli dibidang teknik yang mempromosikan pengembangan standar-standar dan

bertindak sebagai pihak yang mempercepat teknologi- teknologi baru dalam semua

aspek dalam industri dan rekayasa (engineering), yang mencakup

telekomunikasi, jaringan komputer, kelistrikan, antariksa, dan elektronika.

3.

Database Administrator

Seorang

Database Administrator(DBA) merupakan seseorang yang memiliki peran penting

dalam pengolahan data sebuah perusahaan, pemberian akses kepada siapa saja yang

dapat mengakses data tersebut dalam sebuah perusahaan. Adapun Database

Administrator berkorelasi dengan sertifikasi ANTA ICA40299. Kompetensi yang

harus dimiliki:

• Monitor dan administer sebuah database. (ANTA: ICAITS125A)

• Monitor dan administer sebuah database. (ANTA: ICAITS125A)

Adapun

ANTA: ICAITS125A merupakan sertifikat

yang dikeluarkan oleh Microsoft termasuk dalam bagian ketrampilan bidang IT, dikhususkan

untuk seorang DBA. Sertifikat tersebut mencakup kemampuan seorang DBA dalam

memonitor dan melakukan penanganan database yang diperlukan oleh seorang DBA.